Difficile de nier son côté Geek et l’un des blogs incontournables à mon sens dans ce domaine est celui de Korben… Dernièrement, il a fait un résumé des thèmes abordés lors de la DefCon 2012 et j’ai été surpris d’y voir un thème orienté aéronautique : la sécurité de l’ADS-B…

L’analyse du hacker sur l’ADS-B

Brad “RenderMan” Haines, un des acteurs de cette manifestation, a abordé la sécurité des systèmes du contrôle du trafic aérien. Arrêtons nous un peu sur le document de ce « hacker » car le sujet mérite de s’y attarder.

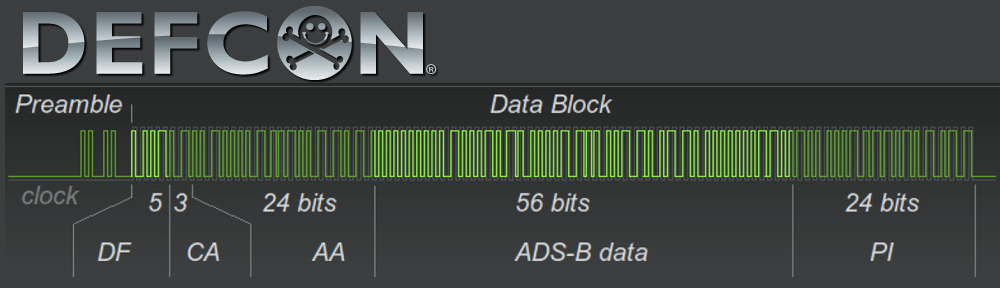

Le hacker explique rapidement ce qui l’a amené à s’intéresser à ce sujet : l’application PlaneFinder AR puis la consultation de sites comme PlaneFinder, FlightRadar24, RadarVirtuel… De là, il en arrive à l’ADS-B, la technologie supposée révolutionner la gestion du trafic aérien aux USA [1]. Sa présentation sur l’ADS-B est synthétique et réaliste.

Là ,commencent ses interrogations sur ces flux numériques qu’il compare aux paquets circulant sur les réseaux. Il constate ainsi l’absence de cryptage et d’identification pour l’ADS-B. N’importe qui est donc capable de suivre le trafic dans une zone autour de chez lui grâce à un système dédié [2] voire, pourrait « interagir » avec ces trafics.

Au cours de ses recherches, il a constaté qu’il n’était pas le premier à s’interroger sur ces sujets comme un autre hacker à la Defcon 18, des radio-amateurs ou encore un chercheur de l’US Air Force… Et le constat s’avère plutôt flippant car aucun n’a eu de réponse vraiment convaincante.

Les menaces supposées

Il identifie les « menaces » suivantes :

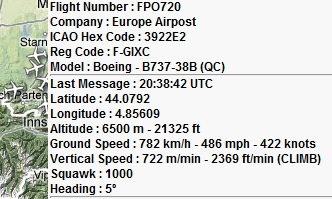

- Il est facile de récupérer des données d’un vol.

- Il est possible de savoir qui vole, où et quand [3].

- Il est possible de générer une piste fantôme.

- Il est possible d’altérer légèrement les données d’un vol existant.

- Il est possible de maquiller des vols illégaux (contrebande).

- Il est possible de brouiller les signaux provoquant une pagaille potentielle.

- Il est possible de saturer la fréquence de signaux puisqu’aucun protocole n’est défini pour l’empêcher.

Les menaces côté bord

D’autres menaces ?

Notre hacker se place ensuite du côté « bord » pour identifier d’autres « menaces » :

- Il est possible de falsifier des données arrivant à un avion avec une inconnue sur les conséquences : quid du comportement TCAS, impact de fausses informations dans un cadre « freeflight » [4].

- L’ADS-B faisant appel au GPS, le hacker évoque la facilité de brouillage voire de la falsification des signaux GPS[5].

- Il s’interroge sur l’utilisation de l’ADS-B comme vecteur d’infection du côté bord. Des expériences ont été menées sur des systèmes embarqués dans d’autres moyens de transport.

Une attitude pas rassurante

Là où notre hacker prétend prendre peur c’est quand une étude commanditée par la FAA n’est pas publiée car contenant des informations sensibles mais surtout quand cette agence conclue en indiquant que le niveau de risque induit par l’ADS-B n’est pas supérieur aux risques actuels… Il s’interroge sur les menaces non encore imaginées ou identifiées et refuse le « croyez nous ! » avancé par les autorités aéronautiques : il fait un parallèle avec les puces RFID dans les passeports supposés infalsifiables[6].

Il insiste sur le fait qu’il ne souhaite pas effrayer ou inquiéter mais juste alerter sur les éventuels risques inhérents à ce genre de systèmes, risques que nous retrouvons déjà dans la vie de tous les jours avec des véhicules truffés d’électronique plus facile à voler qu’à l’époque où il fallait juste une clé ou des téléphones portables qui peuvent laisser fuiter des données sans le consentement de leur propriétaire, etc… Accessoirement, il conteste l’argument simpliste du coût excessif pour un amateur alors que des dits-amateurs ont bricolé des systèmes avec de simples tuners TV en USB…

Un point de vue « contrôle aérien » sur cette histoire d’ADS-B

Il est « intéressant » de voir un regard extérieur sur notre milieu assez fermé. D’ailleurs, sa sécurité ne repose-t-elle pas partiellement sur cette « discrétion » ? Nous pourrions penser qu’ils s’agit élucubrations mais ce serait excessif. Revenons sur les menaces évoquées par notre hacker.

La Récupération des données

La récupération de données est effectivement simplifiée par l’ADS-B. Elle l’était déjà avec le mode S enrichi en Europe… Les anciens systèmes utilisaient effectivement un simple identifiant de 4 chiffres en octal difficile à exploiter sans la base de données associée. Il est donc effectivement possible de savoir qui vole, où et quand. Mais, est-ce si grave que ça ?

La génération d’une piste fantôme

Il est possible de générer une piste fantôme mais il faut relativiser cet aspect. Le contrôle aérien s’appuie sur une base de plans de vol permettant éventuellement de valider une piste pour un vol commercial. A la rigueur un vol privé (en particulier volant en VFR) serait plus facilement falsifié. Là, encore, nous devons relativiser car les pistes fantômes pourraient être filtrées. Comment ? en vérifiant si elle sont détectés par plusieurs antennes, un peu comme certaines pistes radar aujourd’hui… S’il faut falsifier un signal pour plusieurs antennes, une sacrée puissance d’émission est nécessaire voire plusieurs sites interconnectés. Autant dire que nous nous éloignons du bricolage de « tuners USB »… Restent ensuite les « protections » imaginées par les concepteurs (comme la firme ITT Exelis qui conteste d’ailleurs l’analyse de notre hacker[7]).

Maquiller un vol

L’altération légère des données d’un vol existant me laisse, par contre, plus dubitatif. En effet, il y aurait conflit entre les données réelles et celles altérées. Au-delà du conflit, il y a aussi le problème de synchronisation entre les deux sources. Le seul cas réaliste, à mon sens, consisterait à supplanter l’émetteur en couvrant son « message ». Cela revient à générer une piste fantôme qui couvrirait un vol bien réel. Là, encore, une corrélation entre plusieurs antennes semble rendre inefficace cette technique.

Maquiller des vols illégaux me semble compliqué car les données ADS-B ne seront certainement pas les seuls éléments disponibles… Bref, la contrebande, j’y crois moyen même si, oui, un appareil pourrait se faire passer pour un autre mais, là encore, comme le dit la FAA, c’est déjà le cas : un mode S se renseigne et il n’est pas rare de voir des erreurs alors pourquoi pas une « erreur volontaire » pour se faire passer pour un autre…

Le brouillage

Le brouillage n’est malheureusement pas une nouveauté. Même les radars primaires peuvent l’être et, d’ailleurs, toute force armée doit en être capable pour espérer protéger ses forces aériennes… L’ADS-B ne semble pas offrir plus de vulnérabilités de ce point de vue. Il reste un moyen coopératif comme tout système utilisé dans le civil.

Pour ce qui est de saturer la fréquence de signaux, nous retombons un peu dans le cas du brouillage même si, comme dans le cas du mode S, nous pourrions envisager une interrogation pour initier une émission (serait-ce là un protocole comme l’évoque notre hacker ?)…

D’un point de vue bord, nous avons :

- Le comportement du TCAS repose sur des échanges entre transpondeurs, l’ADS-B ne vient qu’en complément ce qui limite les risques.

- Le problème d’une information altérée est réel dès lors qu’elle sert à assurer, par exemple, la séparation entre deux vols. Sauf que ces cas semblent marginaux car il faudrait plutôt s’attendre à une information inexploitable en cas de tentative d’altération. Les deux signaux se mêleraient et la rendrait inintelligible.

- La fiabilité des données GPS est moins pertinent car les avions disposent de centrales à inertie recalées, au sol, via des GPS donc, même en perturbant les GPS, l’avion continue de calculer une position exacte[8].

- L’ADS-B comme vecteur d’infection du côté bord reste, pour moi en tout cas, la grande inconnue…

Est-ce si grave ?

Il est clair que l’absence de cryptage ou de systèmes perfectionnées d’identification peut laisser perplexe. La réponse laconique de la FAA n’est pas fausse puisque, aujourd’hui déjà, nous sommes dépendants des réponses des avions et donc d’un signal qui peut être reproduit ou altéré (données du mode C ou S) même si l’utilisation de plusieurs radars (ou antennes pour l’ADS-B) permet d’en relativiser le risque. Il faut ainsi rappeler que, plus basiquement, nous sommes déjà victimes des petits plaisantins qui « parlent aux avions ».

Bref, la sécurité des systèmes n’est déjà pas parfaite aujourd’hui. Que beaucoup de hackers,gens continuent à se poser ce genre de questions pour faire progresser la sécurité des systèmes. Même s’il ne faut pas non plus tomber dans la psychose…

Une tentative de création de piste fantôme ADS-B

Sinon, le hacker a tenté une expérience de « spoofing » (création d’une piste fantôme via un simulateur de vol). Il s’agissait d’illustrer son concept mais il ne faut pas oublier que la visualisation n’est pas un système ATM. Bref, cette vidéo ne démontre aucune faiblesse du système en l’état actuel des choses.

Pour consulter l’article sur le site de Korben…

Pour récupérer le document sur le site du hacker.

[Mise à jour du 14/01/2013]

Dans un article du 11 janvier 2013, le site CSO remet sur la table un éventuel problème de sécurité dans le contrôle aérien lié aux nouvelles technologies prévues dans NextGen. L’ADS-B reste la cible principale des critiques même si le GPS est aussi évoqué. La FAA dénonce toujours la thèse évoquant la possibilité d’injecter des vols « fantômes ». Cette histoire de transmission en clair des données continue d’inquiéter.

Quant au GPS, l’article évoque la possibilité de leurrer éventuellement des drones[9]. Pour revenir à l’ADS-B, nous ne pouvons qu’aller dans le sens de cet expert « sécurité » qui préconise de laisser tester le système pour voir s’il n’y a pas des risques fussent-ils marginaux. Avec 4 ans de retard et 330 millions de $ de dépassement budgétaire, il est facile de comprendre pourquoi certains ne semblent pas favorables à ce genre de « vérifications »…

[Mise à jour du 11/04/2013]

En réfléchissant toujours à cette sécurité de l’ADS-B et en relisant le post sur les travaux de Hugo Teso, je me suis dit que la multilatération pourrait, a priori, être mise en échec par un petit drone émettant des données ADS-B. Concrètement, cela impose au drone à se trouver à la position qu’il indique mais il pourrait, toujours a priori, tricher sur les autres données comme son altitude, sa vitesse, etc… Cette astuce reposerait quand même sur le fait que la précision du calcul de la multilatération soit plus faible que l’erreur générée (si la précision est de l’ordre de 30m par exemple, il n’est pas question pour un drone volant à 300 ou 400m de faire croire qu’il vole en fait à 10 000m). Il faudrait étudier de plus prêt cette précision de la multilatération…

- [1]La technologie n’est pas nouvelle et est déjà utilisée par divers pays dont l’Australie par exemple. L’un des gros avantages est économique : plus besoin de coûteux radar puisque l’avion se charge de diffuser tous les éléments nécessaires au contrôle aérien. Je reviendrai dans un article dédié sur cette technologie.↩

- [2]C’est d’ailleurs le cas de notre hacker qui suit les mouvements autour d’Edmonton.↩

- [3] par qui, il faut comprendre l’indicatif du vol et non l’identité des passagers quoique, si vous savez quel vol un passager est supposé prendre…↩

- [4]C’est l’un des points qu’évoquent le hacker avec la possibilité de voir les avions s’espacer entre eux en utilisant les données transmises par ADS-B…↩

- [5] Il fait ainsi référence au détournement d’un drone « furtif » par l’Iran qui aurait joué avec les signaux GPS pour y parvenir. La matériel nécessaire couterait moins de 1000 $. Pour un simple brouillage, 20 à 30 $ suffisent.↩

- [6] Juste pour expliciter un peu pour les gens qui n’avaient pas suivis, à peine sortis, ces documents ont pu être reproduits à l’identique très simplement ce qui a cassé très rapidement ce mythe d’inviolabilité.↩

- [7] Comme l’indique un porte parole d’ITT Exelis dans cet article : http://www.ainonline.com/aviation-news/ainalerts/2012-08-21/hackers-faa-disagree-over-ads-b-vulnerability ↩

- [8]L’exemple du drone US capturé par l’Iran est biaisé car un UAS peut avoir des phases de vol autonomes où il est alors vulnérable à ce genre de manipulation. Avec un pilote à bord, ce risque semble réduit…↩

- [9]Les militaires font appel à des signaux GPS cryptés qui limiteraient ce genre de manipulation sauf que cela reste l’une des thèses expliquant la capture récente d’un drone furtif par l’Iran…↩